Технологии контейнеризации обеспечивает скорость и гибкость, ранее недоступные центрам обработки данных. Но контейнеры подвержены угрозам со стороны программ-вымогателей, криптомайнинга и ботнетов. Согласно отчету Red Hat о безопасности Kubernetes (State of Kubernetes Security Report 2021), для составления которого опросили более пятисот инженеров и специалистов DevOps и ИБ, 94% респондентов столкнулись как минимум с одним инцидентом безопасности в своих средах Kubernetes за последние двенадцать месяцев. Это значит, что теоретически злоумышленники могли установить программы-вымогатели или другие типы вредоносного ПО. Из-за этого защита кластеров становится Kubernetes критически важной.

Что такое кластер Kubernetes?

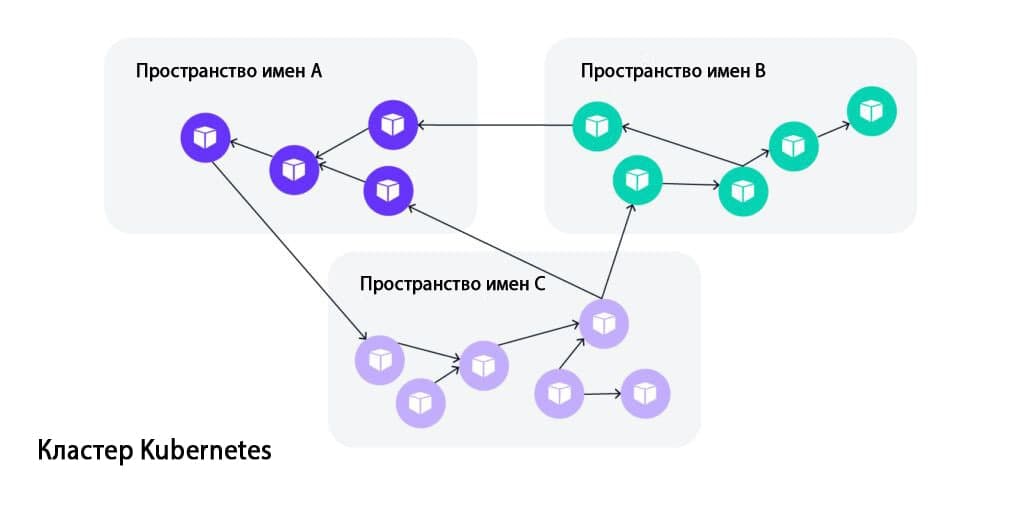

Кластер Kubernetes состоит из нод, на которых запущены контейнеры приложений. Кластер Kubernetes предоставляет полную экосистему для нод, включая DNS-сервисы, балансировку нагрузки, передачу данных по сети, автоматическое масштабирование и любые другие возможности, необходимые для работы приложений. На одном кластере Kubernetes может быть запущено множество приложений благодаря их встроенной изоляции и системе иерархии; при этом без ограничения на обмен данными между пространствами имен.

Зачем сегментировать кластеры Kubernetes?

В последние годы атаки на контейнеры становятся все более изобретательными. Чтобы избежать обнаружения атак на кластеры Kubernetes, злоумышленники стали чаще прибегать к техникам обфускации и уклонения от системы обнаружения, включая упаковку вредоносного кода, использование руткитов и запуск вредоносных программ прямо из памяти.

В средах Kubernetes кластеры и поды по умолчанию могут общаться с друг другом напрямую, даже если для выполнения операций этого не требуется. Злоумышленники используют это для латерального перемещения между ресурсами в рамках своих атак с применением программ-вымогателей. Следовательно, необходимо внедрять политики, которые ограничат эту коммуникацию без сбоев в работе кластеров.

Ключевые возможности сегментации кластеров Kubernetes

Эффективное решение для сегментации сети должно обладать четырьмя ключевыми элементами:

Полная осведомленность о процессах в кластерах Kubernetes

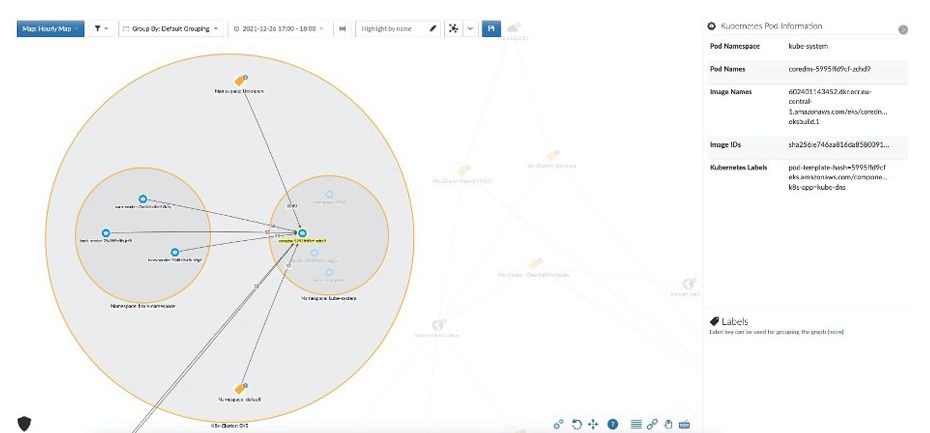

Осведомленность о процессах критически важна для обеспечения безопасности в средах Kubernetes. Для внедрения эффективных политик необходимо знать, какие процессы запущены в среде Kubernetes, а также быть уверенным, что обмен данными происходит только в рамках этих процессов. Платформа Guardicore by Akamai, предоставляет точную визуализацию кластеров Kubernetes, анализируя все уровни контейнерной инфраструктуры.

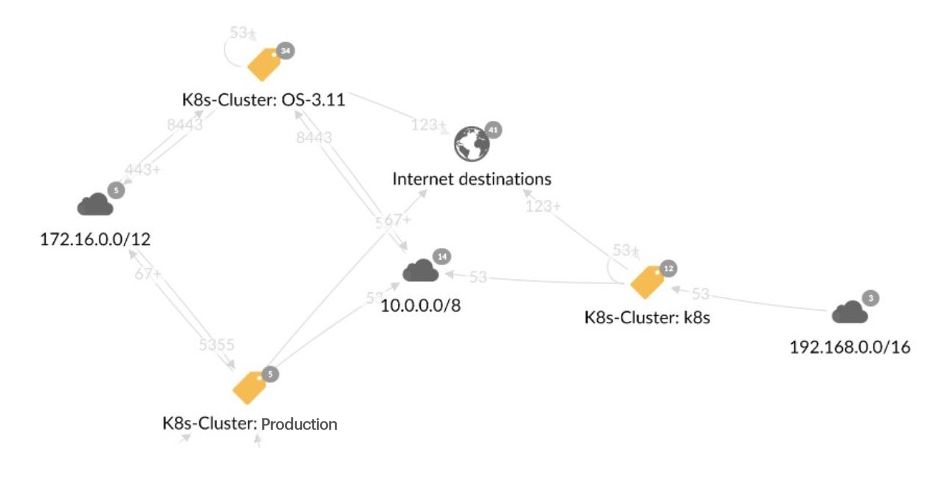

Карты взаимозависимости. Guardicore предоставляет карту коммуникаций внутри ЦОДов и между ними для всех типов технологий: виртуальных машин, Kubernetes, контейнеров Docker и т. д. Благодаря этим картам вы можете отслеживать и обнаруживать любые подозрительные соединения между подами, сервисами, хостами и пространствами имен.

Лейблы (метки). Карты точно отражают то, как приложения развернуты в кластере с помощью нескольких слоев лейблов. Эта визуализация демонстрирует иерархию Kubernetes в том виде, в котором она была задумана разработчиками приложений. Такой уровень детализации помогает пользователям Akamai точно определить, какие приложения развернуты в кластере и как они связаны с остальной инфраструктурой.

Использование нативных политик Kubernetes

Чтобы минимизировать поверхность атаки в кластере Kubernetes, требуются строгие политики сегментации. Решение для сегментации должно отвечать следующим важным критериям:

- не требовать внесения изменений в сеть и не иметь каких-либо ограничений по масштабу и производительности;

- предоставлять возможность избирательно изолировать любые объекты Kubernetes, включая пространства имен, контроллеры и лейблы Kubernetes.

Guardicore by Akamai использует интерфейс Kubernetes Container Network (CNI). CNI состоит из сетевого плагина политик безопасности, который изначально был разработан для сегментации сети в Kubernetes. Этот метод не требует внесения изменений в сеть и не имеет ограничений по масштабу.

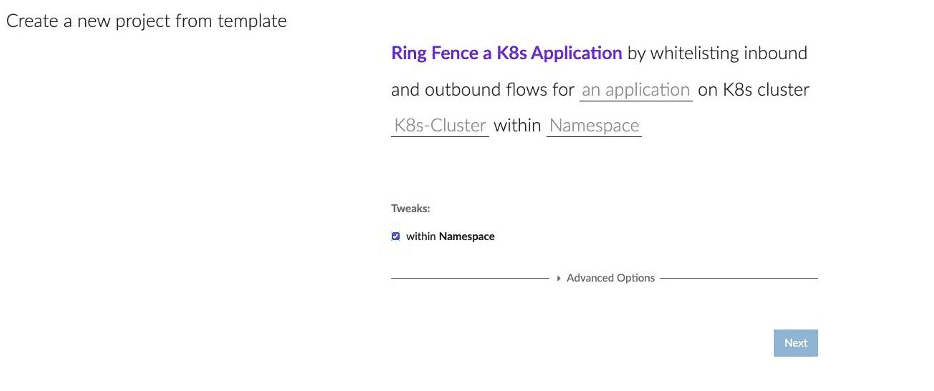

Akamai расширила набор лучших в своем классе шаблонов политик, включив в него шаблоны, специально разработанные для изоляции критичных для бизнеса приложений. Используя этот шаблон, пользователь может легко выбрать, какой объект изолировать, будь то пространство имен, приложение или любой другой объект.

Расширенный мониторинг

Благодаря усовершенствованной системе журналирования и мониторинга специализированный сетевой журнал Network Log теперь адаптирован к работе с Kubernetes и отображает целевые сервисы, IP-адреса нод, порты-источники и порты назначения, а также процессы, связанные с каждым событием. Это позволяет легко расследовать аномальную активность в сети и экспортировать данные в стороннее приложение, например, в SIEM-систему.

Управление кластерами

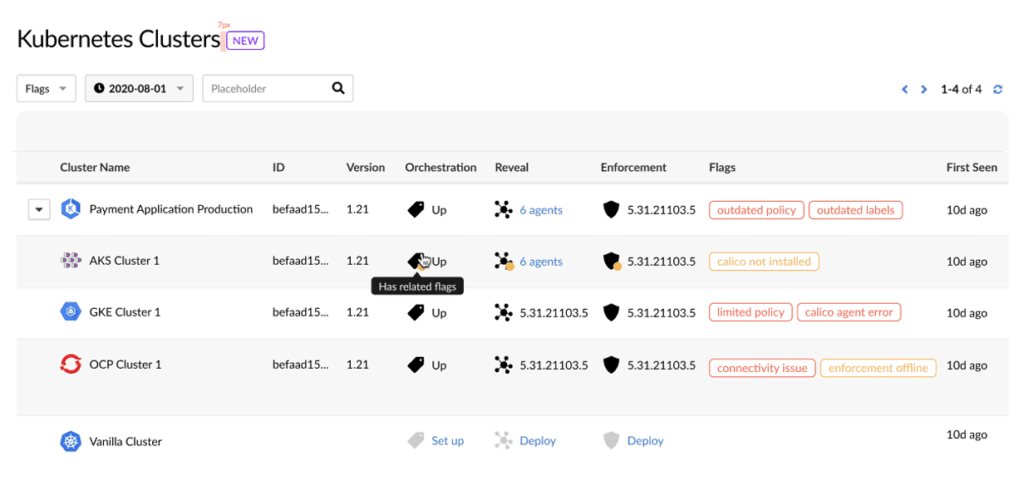

Защита активов Kubernetes начинается с осведомленности о происходящих в них процессах в реальном времени. На специальном экране Cluster Operations отображаются все необходимые данные о развернутых кластерах, в том числе количество агентов, работающих с кластером, предупреждения, а также оповещения о работе агента, состояние оркестрации Kubernetes и т. д.

Заключение

Многие специалисты ИБ согласятся с тем, что всегда нужно исходить из предположения, что взлом уже произошел. Но инструментов, предоставляющих соответствующий функционал для защиты, не так много. Крайне не хватает продуктов, которые позволяют рассматривать каждый актив как периметр, особенно учитывая использование таких технологий, как Kubernetes. Благодаря решению Akamai Guardicore Segmentation организации даже со сложной инфраструктурой смогут действовать исходя из того, что злоумышленники уже проникли в их сеть. Решение Akamai для Kubernetes не требует внесения изменений в сетевую топологию, не имеет ограничений по масштабу кластеров, обеспечивает понимание процессов внутри них, а также применение нативных политик Kubernetes на любой ОС. Всё это — с помощью той же консоли, которая используется для управления остальной инфраструктурой.

Закажите демо и тестирование Guardicore

Хотите узнать больше? Закажите демо и тестирование Guardicore.